- Описание команды auditpol

- Формат командной строки auditpol

- Параметры командной строки auditpol

- Примеры использования auditpol

Описание команды auditpol

Команда auditpol позволяет выполнять функции для управления политиками аудита в операционных системах Windows 7 и старше.

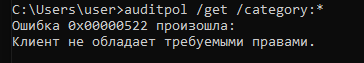

Для выполнения команд auditpol потребуются права администратора.

При выполнении auditpol без прав администратора вы получите следующую ошибку:

“Ошибка 0x00000522 произошла:

Клиент не обладает требуемыми правами.”

При выполнении команды auditpol в командной строке можно указать только одну команду при каждом запуске.

Аудит — это процесс фиксации происходящих событий и действий пользователей с последующей записью их в журнал безопасности операционной системы.

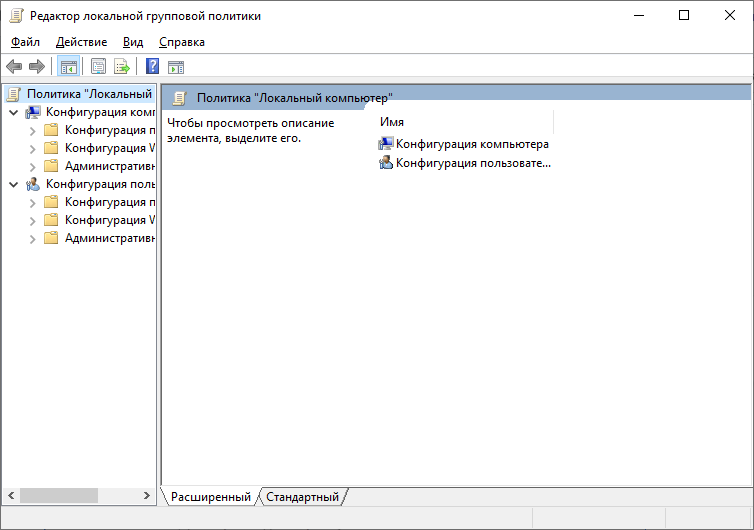

В графической среде пользователя для управления политиками аудита применяется Редактор локальной групповой политики gpedit.msc.

Формат командной строки auditpol

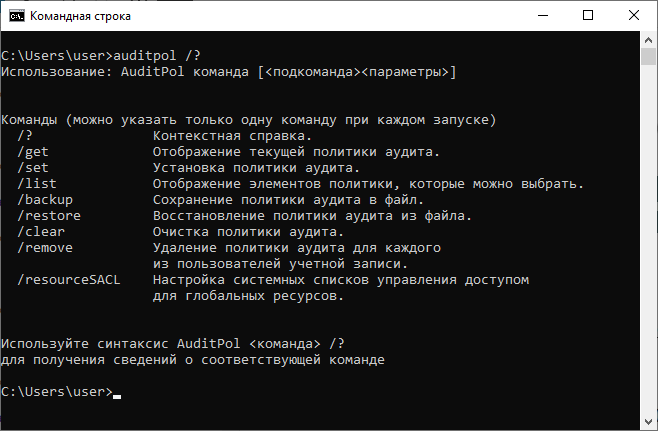

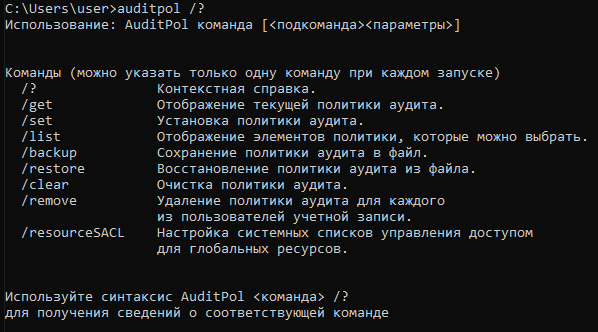

AuditPol команда [<подкоманда><параметры>]Параметры командной строки auditpol

/? — Контекстная справка

Используется для получения сведений о соответствующей команде.

Формат командной строки AuditPol /?

AuditPol <команда> /?Примеры использования AuditPol /?

| auditpol /? | Получение справки по auditpol |

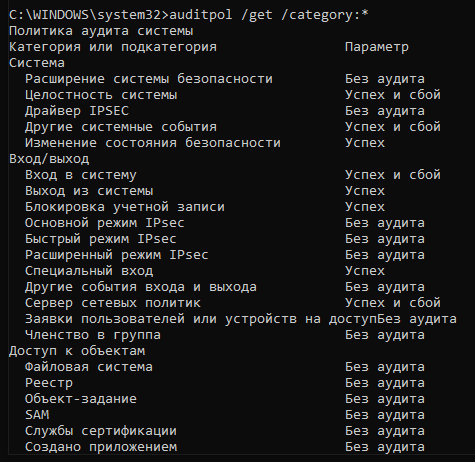

/get — Отображение текущей политики аудита

AuditPol /get позволяет отобразить параметры текущей политики аудита.

Формат командной строки AuditPol /get

AuditPol /get [/user[:<имя_пользователя>|<{SID}>]] [/category:*|<имя>|<{GUID}>[,:<имя>|<{GUID}>...]] [/subcategory:<имя>|<{GUID}>[,:<имя>|<{GUID}>...]] [/option:<имя_параметра>] [/sd] [/r]Параметры командной строки AuditPol /get

| /? | Контекстная справка. |

| /user | Субъект безопасности, для которого опрашивается политика аудита по пользователям. Необходимо указать либо параметр /category, либо /subcategory. Пользователь может быть задан с помощью SID или по имени. Если не задана учетная запись пользователя, опрашивается политика аудита системы. |

| /category | Одна или несколько категорий аудита, заданные с помощью GUID или по имени. Чтобы установить опрос всех категорий аудита, используйте звездочку («*»). |

| /subcategory | Одна или несколько подкатегорий аудита, заданные с помощью GUID или по имени. |

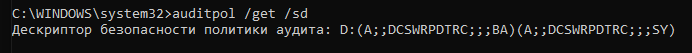

| /sd | Извлечение дескриптора безопасности, используемого для делегирования доступа к политике аудита. |

| /option | Извлечение существующей политики для CrashOnAuditFail, FullPrivilegeAuditing, AuditBaseObjects или AuditBaseDirectories. |

| /r | Отображение результатов в формате отчета (CSV) . |

Примеры использования AuditPol /get

| auditpol /get /category:* | Выведет все параметры политики аудита для всех категорий и пользователей. |

| auditpol /get /sd | Выведет дескриптор безопасности, используемого для делегирования доступа к политике аудита. |

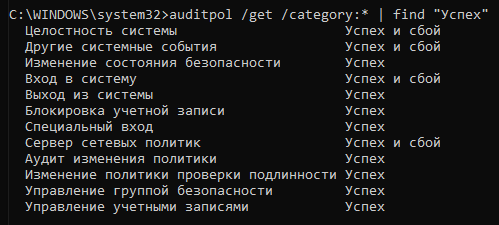

| auditpol /get /category:* | find «Успех» | Выведет список категорий, настроенных на аудит успехов. |

Еще несколько примеров:

Вместо имени пользователя используется соответствующий идентификатор GUID или имя:

auditpol /get /user:{S-1-5-21-397123417-1234567} /Category:"Система"Отобразить состояние политики аудита для пользователя user домена domain для категорий Система и Вход/Выход:

auditpol /get /user:domain\user /Category:"Система","Вход/Выход" Отобразить параметры политики аудита для подкатегории с указанным GUID (соответствует категории Система, подкатегории Целостность системы. Результат отображается в формате CSV (значения разделенные запятой):

auditpol /get /Subcategory:{0cce9212-69ae-11d9-bed3-505054503030} /rОтобразить значение параметра политики аудита CrashOnAuditFail:

auditpol /get /option:CrashOnAuditFailОтобразить список категорий, настроенных на аудит отказов в доступе:

auditpol /get /category:* | find "Сбой"Отобразить состояние системной политики аудита для категории Система:

auditpol /get /Category:"Система"/set — Установка политики аудита

AuditPol /set позволяет изменить параметры текущей политики аудита.

Формат командной строки AuditPol /set

AuditPol /set

[/user[:<имя_пользователя>|<{SID}>][/include][/exclude]]

[/category:<имя>|<{GUID}>[,:<имя>|<{GUID}>...]]

[/success:<enable>|<disable>][/failure:<enable>|<disable>]

[/subcategory:<имя>|<{GUID}>[,:<имя>|<{GUID}>...]]

[/option:<имя_параметра> /value:<enable>|<disable>]Параметры командной строки AuditPol /set:

| /? | Контекстная справка. |

| /user | Субъект безопасности, для которого устанавливается политика аудита по пользователям, заданная параметром category или /subcategory. Необходимо задать либо категорию, либо подкатегорию с помощью SID или по имени. |

| /include | Указывается вместе с параметром /user, означает, что политикой для данного пользователя создается аудит, даже если он не указан политикой аудита системы. Этот параметр используется по умолчанию и применяется автоматически, если ни параметр /include, ни параметр /exclude не указаны явно. |

| /exclude | Указывается вместе с параметром /user, означает, что политикой для данного пользователя запрещается аудит, независимо от параметров политики аудита системы. Этот параметр не учитывается для членов локальной группы «Администраторы». |

| /category | Одна или несколько категорий аудита, заданные с помощью GUID или по имени. Если пользователь не указан, устанавливается политика системы. |

| /subcategory | Одна или несколько категорий аудита, заданные с помощью GUID или по имени. Если пользователь не указан, устанавливается политика системы. |

| /success | Установка успешного аудита. Этот параметр используется по умолчанию и применяется автоматически, если ни параметр /success, ни /failure не указаны явно. Этот параметр следует использовать с параметром, разрешающим или запрещающим его. |

| /failure | Установка неудачного аудита. Этот параметр следует использовать с параметром, разрешающим или запрещающим его. |

| /option | Установка политики аудита для CrashOnAuditFail, FullPrivilegeAuditing, AuditBaseObjects или AuditBaseDirectories. |

| /sd | Установка дескриптора безопасности, используемого для делегирования доступа к политике аудита. Дескриптор безопасности следует указывать с помощью SDDL. Дескриптору безопасности должен быть назначен список DACL. |

Примеры использования AuditPol /set

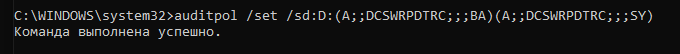

| auditpol /set /sd:D:(A;;DCSWRPDTRC;;;BA)(A;;DCSWRPDTRC;;;SY) | Изменить дескриптор безопасности политики аудита. |

| auditpol /set /option:CrashOnAuditFail /value:enable | Разрешить режим отказа обслуживания пользователей при переполнении журнала аудита. Если данный параметр задан, и произошло переполнение журнала безопасности, то операционная система аварийно завершится стоп-ошибкой ”Синий экран смерти Windows”.STOP 0xC0000244 when security log full (когда журнал безопасности заполнен) |

Еще несколько примеров

Установить системную политику аудита для подкатегории Целостность системы в значение по умолчанию (”Успех”):

auditpol /set /subcategory:"Целостность системы"Установить системную политику аудита для подкатегории Целостность системы в состояние «Успех»:

auditpol /set /subcategory:"Целостность системы" /failure:disableАналог предыдущей команды, но подкатегория задана идентификатором GUID:

auditpol /set /subcategory:{0cce9212-69ae-11d9-bed3-505054503030} /failure:disableАналог предыдущей команды, с использованием параметра success:

auditpol /set /subcategory:"Целостность системы" /success:enableВ данном примере политика определяется для пользователя user домена или компьютера domain:

auditpol /set /user:domain\user /subcategory:"Целостность системы" /success:enable/list — Отображение элементов политики, которые можно выбрать

AuditPol /list позволяет выводит список категорий или подкатегорий политики аудита, либо списка пользователей, для которых определена политика аудита по пользователям.

Формат командной строки auditpol /list

AuditPol /list [/user|/category|/subcategory[:<имя_категории>|<{GUID}>|*] [/v] [/r]Параметры командной строки auditpol /list

| /? | Контекстная справка. |

| /user | Вывод списка всех пользователей, для которых определена политика аудита по пользователям. При использовании с параметром /v также отображается SID пользователя. |

| /category | Отображение распознанных системой имен категорий. Если используется с параметром /v, также отображается GUID. |

| /subcategory | Отображение распознанных системой имен подкатегорий для указанной категории. Если используется параметр /v, также отображаются GUID подкатегорий. |

Примеры использования auditpol /list

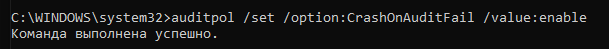

| auditpol /list /user | Выведет список всех пользователей, для которых определена политика аудита по пользователям. Список будет пустым если такие пользователи отсутствуют. |

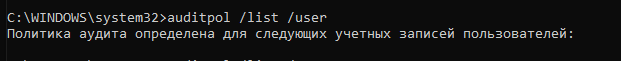

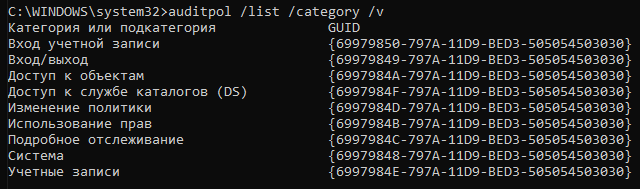

| auditpol /list /category /v | Выведет список распознанных системой имен категорий, также выводиться GUID. Без указания /v будет выведен просто список:“Категория или подкатегорияВход учетной записиВход/выходДоступ к объектамДоступ к службе каталогов (DS)Изменение политикиИспользование правПодробное отслеживаниеСистемаУчетные записи” |

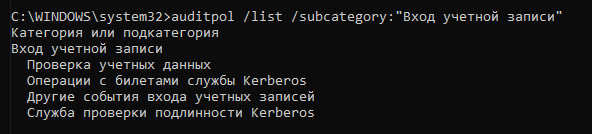

| auditpol /list /subcategory:»Вход учетной записи» | Отобразить список подкатегорий для категории Вход учетной записи. |

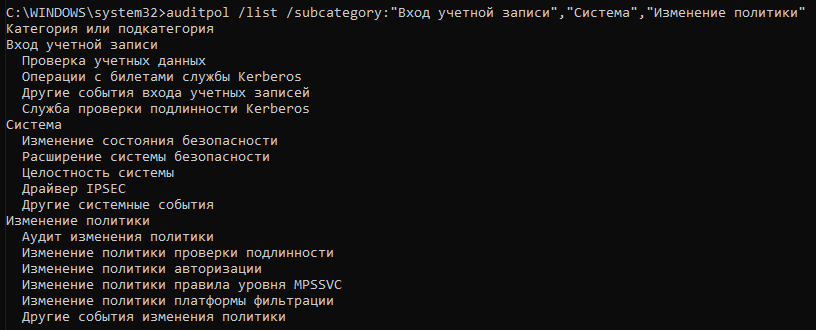

| auditpol /list /subcategory:»Вход учетной записи»,»Система»,»Изменение политики» | Отобразить список подкатегорий сразу для нескольких категорий. Категории перечисляются через запятую и заключаются в кавычки. |

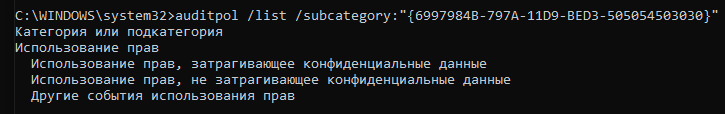

| auditpol /list /subcategory:»{6997984B-797A-11D9-BED3-505054503030}» | Вместо имени категории используется соответствующий GUID который был получен с помощью auditpol /list /category /v. |

/backup — Сохранение политики аудита в файл

Команда auditpol /backup используется для архивирования параметров политики аудита системы, параметров политики аудита по пользователям для всех пользователей, а также всех параметров аудита.

Выходные данные будут записаны в формате CSV.

Формат командной строки auditpol /backup

AuditPol /backup /file:<имя_файла>Параметры командной строки auditpol /backup

| /? | Контекстная справка. |

| /file | Файл архивной копии политики аудита. |

Примеры использования auditpol /backup

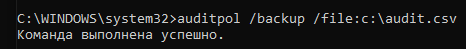

| auditpol /backup /file:c:\audit.csv | Сохранить текущие параметры политики аудита в файл c:\audit.csv |

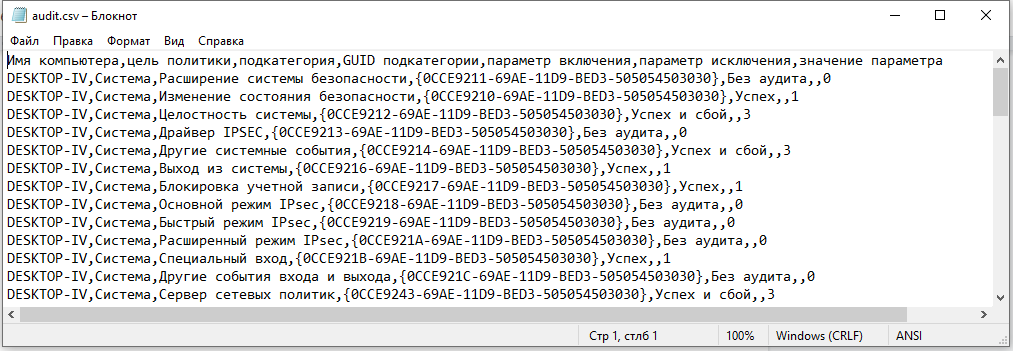

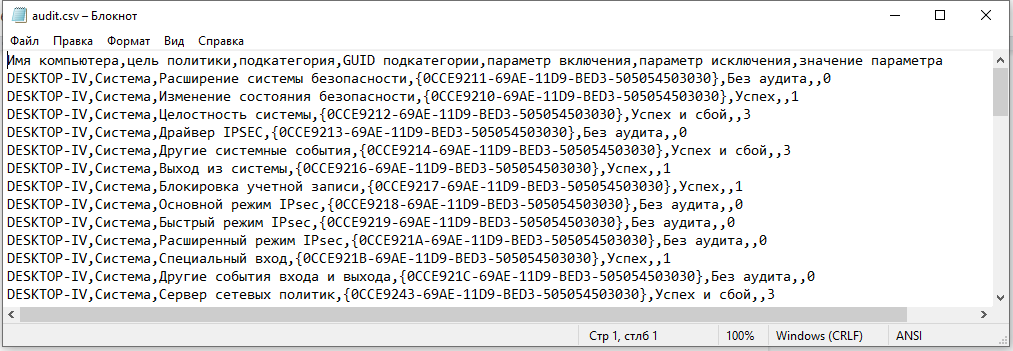

Часть содержания файла c:\audit.csv

/restore — Восстановление политики аудита из файла

Команда auditpol /restore используется для восстановления параметров политики аудита системы, параметров политики аудита по пользователям для всех пользователей, а также всех параметров аудита из архивного файла, созданного с помощью параметра /backup.

Формат командной строки auditpol /restore

AuditPol /restore /file:<имя_файла>Параметры командной строки auditpol /restore:

| /? | Контекстная справка. |

| /file | Файл, из которого считывается политика аудита. Файл должен быть создан с помощью параметра /backup или быть синтаксически согласованным с форматом такого файла. |

Синтаксис csv файла для AuditPol /restore /file:

| Имя компьютера,цель политики,подкатегория,GUID подкатегории,параметр включения,параметр исключения,значение параметра | Имя компьютера,цель политики,подкатегория,GUID подкатегории,параметр включения,параметр исключения,значение параметраDESKTOP-IV,Система,Расширение системы безопасности,{0CCE9211-69AE-11D9-BED3-505054503030},Без аудита,,0DESKTOP-IV,Система,Изменение состояния безопасности,{0CCE9210-69AE-11D9-BED3-505054503030},Успех,,1 |

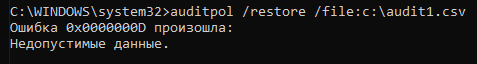

Примеры использования auditpol /restore

| auditpol /restore /file:c:\audit1.csv | Восстановить текущие параметры политики аудита из файла c:\audit1.csv. Предварительно политики аудита должны быть сброшены с помощью auditpol /clear, иначе получите ошибку приведенную ниже. |

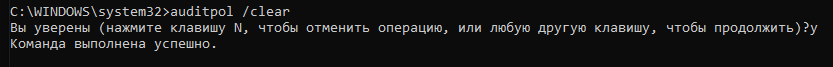

/clear — Очистка политики аудита

Команда auditpol /clear предназначена для удаление политики аудита по пользователям для всех пользователей, сброса политики аудита системы для всех подкатегорий и отключения всех параметров аудита.

Формат командной строки auditpol /clear

AuditPol /clear [/y]Параметры командной строки auditpol /clear

| /? | Контекстная справка. |

| /y | Запрос на подтверждение очистки всех политик аудита не отображается. |

Примеры использования auditpol /clear

| auditpol /clear | Выполнить сброс политик аудита с отображением запроса на подтверждение операции. |

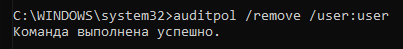

/remove — Удаление политики аудита для каждого из пользователей учетной записи

Команда auditpol /remove применяется для удаления политики аудита по пользователям для заданной учетной записи.

Формат командной строки auditpol /remove

AuditPol /remove [/user[:<имя_пользователя>|<{SID}>]][/allusers]Параметры командной строки auditpol /remove

| /? | Контекстная справка. |

| /user | SID или имя пользователя, чью политику аудита по пользователям требуется удалить. |

| /allusers | Удаление политики аудита для всех пользователей. |

Примеры использования auditpol /remove

| auditpol /remove /user:user | Удаление политики аудита для пользователя с именем USER, вместо имени можно указывать SID. |

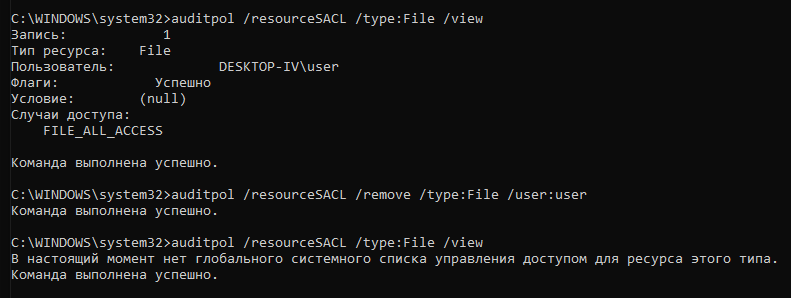

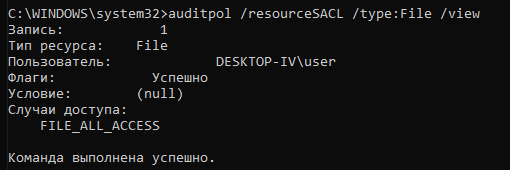

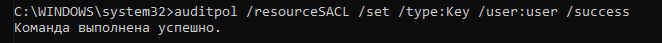

/resourceSACL — Настройка системных списков управления доступом для глобальных ресурсов

Команда auditpol /resourceSACL настраивает параметры аудита доступа к глобальным объектам.

Необходимо включить соответствующую подкатегорию доступа к объектам для событий, вызываемых системой. Для получения дополнительных сведений введите команду:

auditpol /set /?

Формат командной строки auditpol /resourceSACL

AuditPol /resourceSACL

[/set /type:<ресурс> [/success] [/failure] /user:<пользователь>

[/access:<флаги_доступа>] [/condition:<выражение>]]

[/remove /type:<ресурс> /user:<пользователь> [/type:<ресурс>]]

[/clear [/type:<ресурс>]]

[/view [/user:<пользователь>] [/type:<ресурс>]]Параметры командной строки auditpol /resourceSACL

| Команды | |

| /? | Выводит справку по команде. |

| /set | Добавляет новую или обновляет существующую запись в системном списке управления доступом для указанного типа ресурса. |

| /remove | Удаляет все записи для данного пользователя из списка аудита доступа к глобальным объектам, указанного типом ресурса. |

| /clear | Удаляет все записи из списка аудита доступа к глобальным объектам для указанного типа ресурса. |

| /view | Отображает список записей аудита доступа к глобальным объектам для указанного типа ресурса и пользователя. Пользователя указывать не обязательно. |

| Аргументы команд | |

| /type | Ресурс, для которого выполняется настройка аудита доступа к объектам. Поддерживаемые значения аргумента: File и Key (с учетом регистра).File — каталоги и файлы.Key — разделы реестра. |

| /success | Задает аудит успехов. |

| /failure | Задает аудит отказов. |

| /user | Задает пользователя в одной из следующих форм:— имя_домена\учетная_запись (например, DOM\Administrators)— автономный_сервер\группа— учетная запись (см. API-интерфейс LookupAccountName)— {S-1-x-x-x-x}. Здесь x имеет десятичный формат, а весь ИД безопасности должен быть заключен в фигурные скобки.Например: {S-1-5-21-5624481-130208933-164394174-1001}Предупреждение. Если используется ИД безопасности, проверка существования учетной записи не выполняется. |

| /access | Маска разрешения в одной из двух форм:— Последовательность простых прав:права универсального доступа:GA — полный универсальный доступGR — универсальный доступ на чтениеGW — универсальный доступ на записьGX — универсальный доступ на выполнениеПрава доступа к файлам:FA — полный доступ к файлуFR — доступ к файлу на чтениеFW — доступ к файлу на записьFX — доступ к файлу на выполнениеПрава доступа к разделам реестра:KA — полный доступ к разделуKR — доступ к разделу на чтениеKW — доступ к разделу на записьKX — доступ к разделу на выполнениеПример: «/access:FRFW» — включение событий аудита для операция чтения и записи.— Шестнадцатеричное значение, представляющее маску доступа (например, 0x1200a9).Это полезно при использовании битовых масок ресурсов, не входящих в стандарт SDDL. Если значение не задано, используется полный доступ. |

| /condition | Добавление выражения на основе атрибутов, такого как: документ имеет конфиденциальность HBI («Высокая») «(@Resource.Sensitivity == \»Высокая\»)» |

Примеры использования auditpol /resourceSACL

| auditpol /resourceSACL /type:File /view | Отобразить все записи аудита системного списка управления доступом для каталогов и файлов. |

| auditpol /resourceSACL /set /type:Key /user:user /success | Аудит успехов пользователя user при обращении к реестру системы. |

| auditpol /resourceSACL /remove /type:File /user:user | Удаляет все записи для пользователя user из списка аудита доступа к глобальным объектам для файлов. |